I post everyday the best scientific videos about Astronomy, Nanotechnology, Computer Science...Italian english blog.

Cerca nel blog

lunedì 28 dicembre 2015

3 Curiosità sugli Struzzi

Non è vero intanto che in presenza di un predatore nascondono la testa sotto la sabbia: si tratta di una bufala.

1) Sono i più veloci esseri a 2 zampe della terra tanto che correrebbero la maratona in 45 minuti

2) Hanno occhi enormi in proporzione alla loro testa: sono infatti più grandi del loro cervello

3) Sono gli uccelli viventi più grandi visto che superano i 2 metri di altezza

domenica 27 dicembre 2015

sabato 26 dicembre 2015

martedì 22 dicembre 2015

domenica 20 dicembre 2015

giovedì 17 dicembre 2015

martedì 15 dicembre 2015

I Metalli ci aiuteranno a combattere la Resistenza Batterica? via @SciShow

Contact Killing: i batteri muoiono al contatto con i metalli; in antichità nei pozzi venivano gettate non a caso monete d'argento.

sabato 12 dicembre 2015

Dr Joe Show del 6 Dicembre 2015 - Ortoressia e Blu di Prussia

Temi Principali

Ortoressia Nervosa: si tratta di un'attenzione abnorme e patologica verso le regole alimentari. In realtà la propria salute non dipende esclusivamente da ciò che si introduce nel proprio stomaco (come personaggi come "Food Babe" vorrebbero farci credere). Altri esempi potrerbbero essere le paure indotte dagli alimenti geneticamente modificati (OGM) che non hanno mai causato in realtà alcun problema medico sino ad oggi. In realtà non viviamo circondati da elementi tossici e non dovremo mai essere ossessionati da ciò che mettiamo in tavola.

Trivia Question:

Perchè quando si fa un test delle urine l'acqua presente nel water è blu?

L'acqua è blu per evitare che la persona sottoposta al test (che sia un atleta o un dipendente di un'azienda) diluisca le propria urine con l'acqua del WC. Nell'acqua viene perciò messo un colorante blu. I test servono non solo per scoprire gli atleti dopati, ma sempre più spesso per valutare se un nuovo assunto assume sostanze vietate.

Ci sono varie tecniche per barare comunque, come ad esempio campioni di urina in polvere da allungare con acqua. Spesso vengono anche forniti kit appositi per riscaldare la fialetta con guanti simili a quelli degli sciatori: nei test viene anche misurata la temperatura del campione. Dal momento che serve comunque dell'acqua per preparare l'urina a partire dal prodotto disidratato, la stanza del test non prevede la presenza di lavandini, ma del solo water con acqua colorata (ben rilevabile nei test).

Il colorante utilizzato è il blu di Mrs Stewarts Bluing (Blu di Prussia, colore utilizzato da Van Gogh per dipingere Starry Night).

Nel Blu di Prussia si trova del cianuro, ma questo è fortemente legato al Ferro e non esistono pertanto rischi per la salute derivanti dal suo utilizzo.

Il Blu di Prussia può anche essere detossificante per l'organismo in caso di avvelenamento da Tallio o Cesio radioattivo.

Curiosità

Vermiculite: magnesio silicato che continene una piccola percentuale di asbesto, ma pericoloso solo per i minatori che lo estraggono.

Mangiare bagel contenenti semi di papavero potrebbe falsare alcuni test clinici: i semi possono essere infatti considerati fonti di oppiacei (come la morfina), ma solo se i papaveri provengono da zone come l'Afganistan.

Scie Chimiche

Domanda rivolta a Joe: si tratta ovviamente di sciocchezza. La scia che vediamo associata d un aereo è solo vapore, non sono composti chimici volti a controllare il clima, la mente e la salute della popolazione.

venerdì 11 dicembre 2015

Il Disinformatico di Paolo Attivissimo del 11 Dicembre 2015 - Bufale, OldWeb e Aggiornamenti di Sicurezza

I titoli delle notizie sono link agli articolo pubblicati da Attivissimo sul suo blog che trovate qui.

Temi principali

Bufale

Cupole marziane

La foto si trova sul sito della NASA, non è stata per nulla secretata, ed è stata scattata da Opportunity: triangolando i dati delle immagini, l'oggetto è grosso circa tre metri ed è pertanto difficile che si tratti della cupola di una struttura appartenente ad una civiltà aliena. Molto più probabile che si tratti di una roccia modellata dal vento. Ma cosa non si fa per qualche click in più!

|

| Il "Cupolone" sarebbe quella struttura circolare in alto a destra |

Bufale a badilate con Baba Vanga

Una tale Baba Vanga, morta nel 1996, sarebbe una novella Nostradamus. La sedicente sensitiva bulgara avrebbe previsto numerosi eventi funesti quali la Terza Guerra Mondiale Nucleare e Chimica nel 2008 (che se non mi sono perso non dovrebbe essere scoppiata), il Califatto a Roma nel 2043 e altre amenità di questo tipo. Ma perchè se ne è parlato così tanto in Italia? Soliti copia incolla dal mitico Daily Mail che a sua volta le aveva recentemente ri-Vanga-te.

Old Web

Amarcord: Oldweb.today permette di navigare come si faceva negli anni '90. basta solo visitare il sito e scegliere il tipo di browser con cui fare questo tuffo nel passato e con gli strumenti dell'epoca. Se un sito esisteva in quegli anni, può essere visto con l'interfaccia dell'epoca. Mentre ora il browser cerca di integrarsi con la macchina, al tempo il web doveva essere un ambiente completamente diverso e distinguibile dal proprio desktop.

Sicurezza Informatica e Aggiornamenti

XBOX Live

Dal momento che sono stati resi pubblici per errore da Microsoft i certificati dei servizi legati a Xboxlive.com. La chiave privata non dovrebbe essere mai pubblicata, altrimenti un malfattore potrebbe approfittarne per simulare il sito originale allo scopo di carpire i dati sensibili degli utenti. Non ci sono attacchi in corso, ma prossimamente verranno inviate le patch con i nuovi certficati.

Aggiornamenti Apple

Vari aggiornamenti di sicurezza per tutti i dispositivi della mela morsicata (orologio ed Apple TV compresi).

Flash

Ventesima patch di Flash per il 2015.

Windows

L'ultimo bollettino di sicurezza ha rivelato una vulnerabilità di Office deve essere turata al più presto.

Etichette:

Adobe Flash Player,

Apple,

Baba Vanga,

Bufale,

Cupola,

Disinformatico,

Informatica,

Marte,

Office,

OldWeb,

Paolo Attivissimo,

Retetre Svizzera,

Sicurezza Informatica,

Windows,

XBOX

Power Paper: fogli di carta capaci di stoccare elettricità

I ricercatori del'Università di Linköpingin in Svezia (Laboratory of Organic Electronics) hanno realizzato un nuovo tipo di carta capace di immagazzinare energia al pari di un supercapacitore: l'invenzione, chiamata "Power Paper", trasforma un semplice foglio di carta in una vera e propria batteria.

Il segreto consiste nel fabbricare questi fogli con Nanocellulosa, fibre simili in tutto e per tutto a quelle della carta comune, ma sottoposte ad un processo di lavorazione con acqua ad alta pressione che spezza le fibre in unità da 20 nanometri circa di spessore (un capello umano è 100 micron, pertanto la nostra fibra è 10.000 volte più piccola). Le nanofibre vengono poi ricoperte con polistirene plastico (polistirolo colloquialmente) carico elettricamente in una soluzione acquosa.

Una volta ricoperte dal materiale plastico carico, un foglio di 15 cm di diametro spesso pochi decimi di millimetro può stoccare 1 farad di capacità elettrica (le dimensioni di un capacitore da 1 farad, 1 Coulomb ad un Volt, sono paragonabili a quelle di una scatola di tonno, tanto che in elettronica si ragiona quasi sempre in microfarad).

Le fibre tendono a formare un groviglio mentre il liquido tra di esse funge da elettrolita, come spiegato dallo studente Jesper Edberg.

Il materiale mantiene la flessibilità della carta e può essere ripiegato come un origami, fatto che dona enormi potenzialità alle applicazioni della nuova generazione di display flessibili da impegare per televisori, smartphone, orologi e computer.

Senza dimenticare i vantaggi ambientali derivanti dalla produzione di schermi fatti principalmente da celluolosa facilmente riciclabile e riutilizzabile. La Power Paper, poi, non contiene composti chimici pericolosi, nè metalli pesanti: ed è pure a prova d'acqua (waterproof).

La vera sfida ora consiste nella produzione industriale della Power Paper.

Fonte: http://www.dailymail.co.uk/sciencetech/article-3349545/Your-phone-soon-powered-PAPER-Flexible-sheets-store-record-breaking-levels-electricity-folded-bent-fit-shape.html

mercoledì 9 dicembre 2015

L'era dei Computer Quantistici - via @InANutShell

Concetti Chiave:

- La Fine della Legge di Moore

- Quantum tunneling

- Dai Bit ai QUBIT: la Superposizione quantistica e l'ENTAGLEMENT

- I Quantum GATE

- Aree di interesse: Database searching, Internet Security, Simulazoni Fisiche, Chimiche, Biologiche e Mediche

venerdì 4 dicembre 2015

Il Disinformatico di Paolo Attivissimo del 4 Dicembre 2015 - Bufale, Ransomware e Data Breach

Il titolo di ogni notizia contiene un link al relativo articolo sul blog "Il Disinformatico" di Paolo Attivissimo.

SOMMARIO:

Bufale Elettroniche

Le luci di Natale interferirebbero con il segnale Wi-Fi

In realtà qualsiasi dispositivo elettronico è in grado di interferire con il router di casa; da qui la raccomandazione di piazzare opportunamente l'apparato lontano da queste fonti di disturbo. Le luci dell'albero di Natale sono una delle tanti sorgenti in grado di attenuare il segnale Wi-Fi: ma sotto Natale la notizia genera più click del dovuto.

Ransomware

Una società svizzera di sicurezza, la Melani, ha redatto un bollettino di sicurezza riguardo al nuovo ransomware TeslaCrypt (l'ultimo nato nella famiglia CryptoLocker). In caso di infezione i dati vengono criptati con una chiave robustisima (cifratura AES a bit)che i lestofanti promettono di rivelare nel caso venga pagato il riscatto richiesto.

Se non sono stati effettuati dei backup recenti dei dati (ad infezione avvenuta l'antivirus è inutile) l'unica possibilità è quella di affidarsi ai malfattori e pagare il riscatto, richiesto solitamente in Bitcoin, la valuta digitale difficile da rintracciare.

Sebbene il principale veicolo di infezione sia la SPAM, Attivissimo ci segnala che anche alcune pagine web, sfruttando ad esempio le vecchie falle del protocollo flash, possono compromettere i computer non aggiornati: è accaduto ad alcuni visitatori del sito Reader's Digest.

Per evitare problemi:

- Antivirus

- Aggiornamenti

- Backup dei dati e della macchina

- Attivare sempre il cervello quando si naviga

Truffe Informatiche

Arrestati i responsabili di sofisticate Truffe alla Nigeriana

La polizia londinese è riuscita ad arrestare due elementi di una banda di truffatori esperti in colpi alla nigeriana.

I Rischi dell'IOT (Internet of Things)

L'hackeraggio della VTech, azienda di giocattoli elettronici collegabili alla rete

La VTech, azienda di giocattoli hi-tech, ha subito un pesante hackeraggio: sono stati compromessi i dati sensibili di 4.8 milioni di utenti nonchè le foto di 200 mila bambini.

Questi sono i dati di cui la VTech ammette la compromissione

Nel mondo dell'IOT succede anche questo: la domanda è perchè un'azienda dall'approccio disinvolto verso la privacy raccolga così tanti dati.

La raccomandazione è quella di cambiare immediatamente la password (nonchè di modificare le opzioni per il recupero della medesima) di accesso a VTech e a tutti gli altri servizi in cui veniva usata la stessa password.

Fonte Hacker News: qui.

giovedì 3 dicembre 2015

SWITCH: nuova tecnica per visualizzare ed etichettare le proteine del Cervello - via @MIT

Il punto chiave di questa tecnologia si chiama SWITCH e permette di preservare i tessuti in modo che possano essere visualizzati più volte marcando in ogni analisi proteine diverse.

Il trucco consiste ne controllare le reazioni chimiche necessarie per conservare i tessuti, marcare le proteine di interesse ed effettuare l'imaging; una volta risciacquato il tessuto per eliminare la proteina "taggante" (di renziana memoria), il processo può essere ripetuto a piacimento.

Nel loro lavoro i ricercatori hanno etichettato 22 proteine diverse in una piccola sezione di tessuto cerebrale umano; dopo 22 test di imaging, il tessuto si presentava ancora in buone condizioni, tanto che il gruppo di ricerca ritiene che questa tecnica possa essere utilizzata per analizzare ancora più proteine.

Sono state esaminate anche sei proteine della corteccia visiva: i ricercatori hanno marcato ed osservato le fibre mielinizzate che connettono le diverse regioni del cervello. Secondo il Prof. Chung la possibilità di visualizzare quelle fibre non permette solo di comprendere la natura delle connessioni cerebrali , ma anche le leggi fondamentali che ne governano la formazione.

Solitamente occorre un mese per diffondere le proteine marcanti all'interno di tessuti dal volume di 1 cm cubo, ma secondo Chung e colleghi l'utilizzo di un campo elettrico può velocizzare esponenzialmente tale procedura, riducendola ad un giorno.

Il tempo richiesto per la fase di imaging dipende in toto dal microscopio utilizzato: in questo studio i ricercatori si sono avvalsi di un microscopio SPIM che illumina il campione con un fascio di luce molto preciso registrando l'immagine attraverso un rilevatore separato, con cui la velocità di analisi aumenta di cento volte rispetto ad un microscopio tradizionale.

Robert Brown, professore di Neurologia all'Università di Medicina del Massachusetts, ritiene che questa tecnica faccia parte di una nuova generazione di imaging basata su un attenta manipolazione delle strutture biochimiche; con la SWITCH si potrebbero osservare nello stesso tempo più obiettivi presenti all'interno della stessa cellula, con una risoluzione tridimensionale precedentemente impossibile da ottenere.

L'idea di Chung, che nel frattempo sta sviluppando un protocollo presto disponibile a tutti, è quella di usare la tecnica SWITCH per studiare i disordini neurologici e per mappare con accuratezza il cervello umano.

Per saperne di più: qui.

Dr Joe Show del 29 Novembre 2015 - #Tesla e #COP21

Lo show radiofonico scientifico più longevo al mondo, condotto dal Prof. Joe Schwarcz della Mc. Gill University di Montreal

Argomenti della puntata

La domanda del Trivia Show: qual è la connessione tra la costipazione di Mark Twain ed i piccioni?

Il collegamento non è un oggetto, ma bensì una persona che come Twain dava da mangiare ai piccioni di New York: si tratta del genio più eccentrico e sottovalutato dello scorso secolo, Nicola Tesla.

Ecco un documentario sula vita di Nicola Tesla: come ha ribadito Schwarcz scopro, colpevolmente per la prima volta, che l'invenzione della radio fu un'idea di Tesla e non di Marconi.

Nicola Tesla sognava un metodo per produrre energia a basso costo per poi distribuirla (via wireless) ad ogni abitante dela Terra: inutile dire che non sia riuscito in toto nl suo intento, ma va comnque sottolineata la grandezza del personaggio che anticipò di un secolo scoperte oggi banali (più o meno) come la ricarica wireless.

In questi giorni si sta svolgendo a Parigi la Conferenza Mondiale sul Clima (COP21), alterato proprio dalla nostra fame di energia : per capire qualcosa in più sull'evento, ecco un'ottima lezione di Adrian (link4universe) su questo argomento.

E a proposito di alterazioni climatiche, ecco raccolti da Derek Muller (Veritasium) alcuni pregiudizi sul Global Warming, il riscaldamento globale.

Perchè le coperte, i maglioni e le giacche ci permettono di rimanere al caldo?

Gli strati di tessuto con cui ci copriamo evitano scambi di calore (flussi di aria) con l'ambiente circontante e riflettono gli infrarossi (il calore si propaga attraverso questa radiazione elettromagnetica). Non a caso le coperte isotermiche (metallina) delle ambulanze sono formate da due strati, uno argentato ed uno dorato: la superficie dorata si lascia attraversare facilmente da calore e raggi solari, mentre quella argentata tende a rifletterli.

Il collegamento non è un oggetto, ma bensì una persona che come Twain dava da mangiare ai piccioni di New York: si tratta del genio più eccentrico e sottovalutato dello scorso secolo, Nicola Tesla.

Ecco un documentario sula vita di Nicola Tesla: come ha ribadito Schwarcz scopro, colpevolmente per la prima volta, che l'invenzione della radio fu un'idea di Tesla e non di Marconi.

Nicola Tesla sognava un metodo per produrre energia a basso costo per poi distribuirla (via wireless) ad ogni abitante dela Terra: inutile dire che non sia riuscito in toto nl suo intento, ma va comnque sottolineata la grandezza del personaggio che anticipò di un secolo scoperte oggi banali (più o meno) come la ricarica wireless.

In questi giorni si sta svolgendo a Parigi la Conferenza Mondiale sul Clima (COP21), alterato proprio dalla nostra fame di energia : per capire qualcosa in più sull'evento, ecco un'ottima lezione di Adrian (link4universe) su questo argomento.

E a proposito di alterazioni climatiche, ecco raccolti da Derek Muller (Veritasium) alcuni pregiudizi sul Global Warming, il riscaldamento globale.

Perchè le coperte, i maglioni e le giacche ci permettono di rimanere al caldo?

Gli strati di tessuto con cui ci copriamo evitano scambi di calore (flussi di aria) con l'ambiente circontante e riflettono gli infrarossi (il calore si propaga attraverso questa radiazione elettromagnetica). Non a caso le coperte isotermiche (metallina) delle ambulanze sono formate da due strati, uno argentato ed uno dorato: la superficie dorata si lascia attraversare facilmente da calore e raggi solari, mentre quella argentata tende a rifletterli.

mercoledì 2 dicembre 2015

Scoprire il punto cieco (Blind Spot) dei nostri occhi - via @SciShow

Il Punto Cieco è situato nella parte laterale di ogni occhio: è la zona in cui i fasci nervosi provenienti da tutta la retina confluiscono a formare il Nervo Ottico, che porta gli stimoli ricevuti alla corteccia visiva. Il punto cieco, o Macchia cieca, venne scoperta dal fisico francese Edme Mariotte nel diciasettesimo secolo.

Li-Fi, protocollo 100 volte più veloce del Wi-Fi - via @ColdFusion

L'idea è quella di utilizzare la luce al posto delle radio frequenze

martedì 1 dicembre 2015

Come nascono le Aurore Boreali (e quelle Australi) - via @Thoughty_2

Argomenti chiave:

- Il Sole produce energia attravero la fusione di atomi di idrogeno (fusione nucleare)

- Il Sole è una sfera costituita da plasma che muovendosi all'interno della nostra stella genera intensi campi magnetici: quando le linee di forza dei campi si incontrano, avviene un fenomeno chiamato Solar Flare (o Brillamento Solare, una violenta eruzione di materiale che esplode dalla superficie solare o impropriamente fotosfera)

|

| Solar Flare |

- I Flare più violenti sono anche definiti Coronal Mass Ejection (CME), in italiano Espulsione di Massa Coronale

- Le particelle cariche espulse dal Sole attraversano lo spazio e in due giorni giungono sulla Terra: si tratta del Vento Solare

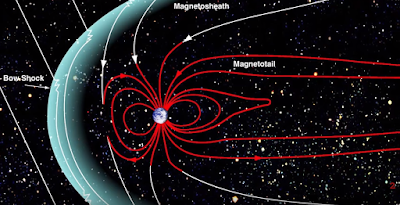

- La Terra è protetta da questi fenomeni grazie al campo magnetico generato dal suo nucleo interno liquido (la Magnetosfera)

|

| Magnetosfera |

- I Poli sono i punti più deboli di questa barriera: questo implica che una piccola quantità di particelle del vento solare penetri nell'atmosfera terrestre interagendo con atomi di Ossigeno e di Azoto

- Gli atomi, una volta eccitati, tornano al normale stato energetico emettendo fotoni: la luce che ne scaturisce è l'Aurora (Ossigeno colore verde, Azoto colori blu e rosso), mentre la forma assunta da queste onde di luce deriva dalle linee di forza del campo magnetico

Creare con UNetbootin una chiavetta USB autoavviante (previa formattazione) per installare Ubuntu 15

1) Formattazione chiavetta USB da terminale

Prendere una chiavetta USB e formattarla; per eseguire l'operazione da terminale digitare questi comandi:

df -h (questo comando mostra il percorso di ogni drive sulla macchina, tra cui la penna USB)

sudo umount /dev/sdb1 (bisogna smontare la chiavetta prima di formattarla)

sudo mkfs.vfat -n 'Ubuntu15' -I /dev/sdb1 (formattare e rinominare 'Ubuntu15' la pen drive)

Rimontare la chiavetta per verificare la bontà dell'operazione.

2) Creare la chiavetta autoavviante con UNetbootin

A questo per realizzare la chiavetta autoavviante di Ubuntu15 utilizzo il programma UNetbootin: permette sia di scaricare uno distro di Linux a piacere che di installare una ISO già pronta sulla macchina. Di solito scelgo quest'ultima opzione: scarico la distro (in questo caso Ubuntu 15), seleziono Diskimage, carico la ISO dalla cartella (di solito si trova in home/Download), scegliere la destinazione di installazione (la chiavetta USB precedentemente formatatta).

Il mio prossimo esperimento sarà quello di provare a sostiutire Ubuntu 14.04 con la versione 15 utilizzando la procedura guidata di installazione della chiavetta di Ubuntu15. Vi aggiornerò sull'esito.

lunedì 30 novembre 2015

Eliminare la password di un file di PowerPoint precedentemente protetto

Può capitare di creare con Power Point un file [pptx o ppsx] protetto, così come ci si può malauguratamente scordare della password usata allo scopo. Se non si riesce a ricordare la password utilizzata e non la si è marcata su programmi come KeePass, le alternative sono ben poche.

Una speranza arriva da questa guida che ho trovato in rete (purtroppo non sono io il genio dietro a questo piccolo hack) e che vi posto traducendola in italiano: in fondo all'articolo troverete la fonte del miracolo.

Ricordo che queste procedure servono solo a riprendere possesso di un proprio file e non sono volte a deproteggere presentazioni di altri autori.

La prima mossa consiste nel rinominare il file personale da deproteggere cambiandone l'estensione (le ultime lettere dopo il punto che indicano al Sistema Operativo di Microsoft con quale applicazione gestire il file): da [MyTest.ppsx] a [MyTest.zip].

Ignorate la domanda di windows riguardo ad eventuali problemi derivanti dal cambio estensione del file.

Ora bisogna aprire il file zip appena creato dopo questa procedura.

Tra le diverse cartelle del file zip, aprire la cartella nominata [ppt].

Trascinare via il file [presentation.xml] in una nuova cartella temporanea.

Aprire il file con il notepad per esplorarne il contenuto ed editarlo. Rispetto ad un file senza protezioni si è aggiunto un nodo nel file xml, ossia è presente una stringa che inizia per "<p:modifyverifier".

Cercate questa stringa con la funzione trova: ora bisognerà eliminare l'intero nodo (così come nella figura precedente) per deproteggere il file dalla password (banalizzando molto il concetto).

Ora bisogna salvare il file appena modificato, sostituirlo nel file zip di prima sostituendo il vecchio xml.

Salvare e chiudere il file zip. Ora rinominare il file [MyTest.ppsx] (come era all'inizio). Non rimane che aprire il file con Power Point.

Il file è magicamente deprotetto e senza password.

Fonte il blog "Gautam K Banik": http://gbanik.blogspot.it/2013/06/and-now-unlock-your-protected.html

domenica 29 novembre 2015

Fatti scientifici della settimana - via @TopScienceFacts

6. L'assottigliarsi del ghiaccio artico implica inverni più miti

5. Zanzare vaccinate per contrastare la Malaria

4. Il 57% di tutte le foreste dell'Amazonia sono in pericolo

3. I Tardigradi rubano DNA a funghi, batteri e animali

2. La Spettroscopia a Raggi Gamma è perfetta per estrarre minerali dagli asteroidi

1. Il Senato degli stati uniti vota a favore della legalizzazione delle attività minerarie nello spazio

Fonti:

http://tinyurl.com/zua2ayu

http://tinyurl.com/p4nrbvx

http://tinyurl.com/nv8u9mu

http://tinyurl.com/h3zpzos

http://tinyurl.com/jrnkhha

http://tinyurl.com/o3oy6wv

venerdì 27 novembre 2015

Il Disinformatico di Paolo Attivissimo - puntata del 27 Novembre 2015

Il titolo di ogni notizia contiene un link al relativo articolo sul blog "Il Disinformatico" di Paolo Attivissimo.

Sommario:

Bufale e Dintorni

Nostradamus, come al solito, avrebbe previsto tutto:

Si tratta del solito fenomeno di ClickJacking, ossia articoli spazzatura che incuriosiscono i lettori e attirano click promettendo di rivelare quali profezie di Nostradamus avrebbero anticipato le ultime vicende di cronaca. Facendo le pulci a questi articoli si scopre che la fonte sarebbe sempre la stessa, ossia il libro intitolato "Le Profezie" che puntualmente non contiene le parole citate: rimane sempre valido l'assunto che se ci si concentra sulle interpretazioni, si può prevedere (a posteriori) qualunque evento.

Playstation 4 e Terrorismo:

Alcuni media affermano che sono state utilizzate le chat di Play4 per comunicare con i vertici dell'ISIS. La fonte principale risulta essere il ben poco credibile MIrror che a sua volta si basa sulle dichiarazioni, vere, rilasciate dal ministro della difesa belga Jan Jambon tre giorni prima degli attentati a Parigi.

In realtà, applicando i principi della Steganografia per cui mittente e destinatario concordano un codice non vincolato a normali simboli alfabetici, qualunque piattafroma di comunicazione permette alle persone di scambiarsi messaggi cifrati: inutile quindi cercare di implementare costosissimi sistemi per la sorveglianza di massa quando questi possono essere elusi con la tecnica prima descritta oppure utilizzando (come accade quasi sempre) applicazioni scritte appositemente per lo scopo (sarebbe questa la via scelta dalle organizzazioni terroristiche).

La Bufala dell'UFO nelle foto di Scot Kelly:

Scott Kelly, da un anno in missione sulla ISS per realizzare una ricerca sugli effetti fisici della permanenza nello spazio, è solito scattare foto e pubblicarle sul suo account twitter.

I follower le osservano e spesso trovano particolari interessanti che scambiano più o meno volontariamente per UFO (sono quasi sempre luci o riflessi della stessa ISS).

Anche in questo caso, tutto è riconducbile al fenomeno del ClickJacking: articoli accattivanti, ma dai contenuti "spazzatura", realizzati per attirare click e di conseguenza maggiori introiti pubblicitari.

Sicurezza Informatica

Windows Phone, esce il rooting per questo dispositivo:

E' ora possibile diventare amministratori del proprio Windows Phone (tutti gli smartphone in vendita non permettono di essere amministratori del telefono con l'account di "root", da qui il nome della procedura di sblocco, ossia "rootare") grazie ad un kit apposito realizzato gratuitamente da un appassionato per estendere le funzionalità dei telefoni Lumia.

Una volta diventati "root" del proprio telefono con questa procedura, si può ad esempio eliminare un'applicazione preinstallata che non si gradisce e che occupa inopinatamente memoria: memoria che con il rooting diventa maggiormente gestibile dall'utente.

Meglio tenere a mente che questa procedura comporta sempre il rischio di "briccare" il telefono (il dispostivo diventa un mattone, o brick in inglese, risultando inutilizzabile e da buttare): ci sono da valutare però rischi di sicurezza legati all'installazione di app di terze parti, una procedura possibile solo dopo il rooting, nonché un rischio maggiore di incorrere in malware.

Occorre perciò valutare il rapporto rischio/beneficio.

Kit a disposizione: qui.

Utenti Dell con pc preinfettati:

Così come era accaduto a Lenovo, sono stati trovati sui computer Dell (modelli Dell XPS, Latitude, Precision e Inspiron) certificati di sicurezza errati in grado di creare una grossa minaccia per la sicurezza dei suoi dispositivi (compromette le comunicazioni criptate https, ossia quelle relative a home banking, acquisti online...).

Esiste uno strumento per individuare i certificati: qui.

Dell, prima di fornire un aggiornamento per la revoca del certificato infetto, consiglia agli utenti di usare Firefox che individua il problema e sconsiglia di utilizzare le connessioni basate su quel certificato (fonte HackerNews)

Anche Microsoft e il suo strumento di rimozione malware Defender sono stati aggiornati per riconoscere la minaccia.

Secondo HackerNews per rimuovere il certificato del tutto ed evitare che venga reinstallato sulla macchina bisogna:

- Cancellare Dell.Foundation.Agent.Plugins.eDell.dll dal sistema

- Poi rimuovere il certificato eDellRoot root CA

L'analisi di SiamoGeek: qui.

Video che illustra come provare a tamponare questa falla:

Iscriviti a:

Post (Atom)